双机调试环境搭建

Windows 7 x86

windbg

0x01 配置引导

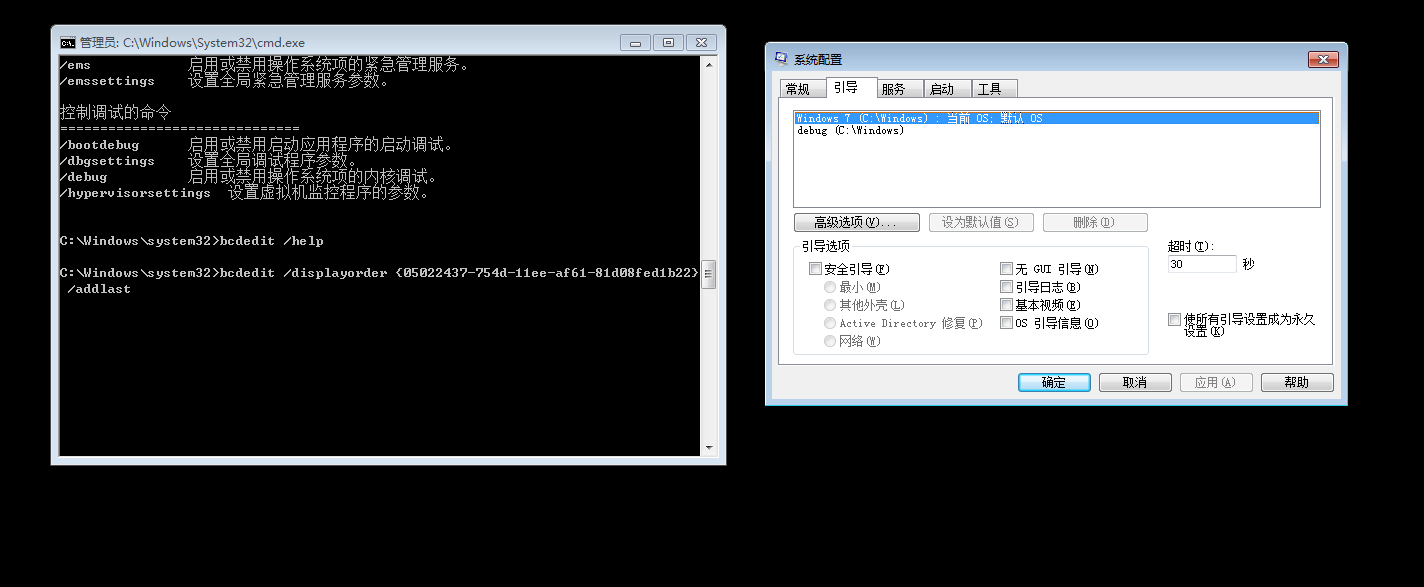

打开管理员权限cmd

实话说下面的命令我也是一知半解,所以不能全部写出来是干什么用的,会用就行了

1 | bcdedit /copy {current} /d debug #得到的ID记下来 |

WIN+R打开msconfig,点击引导,会发现多了一项

1 | bcdedit /dbgsettings SERIAL DEBUGPORT:1 BAUDRATE:115200 #配置调试方法使用串口还有波特率啥的有点像学51单片机的时候 |

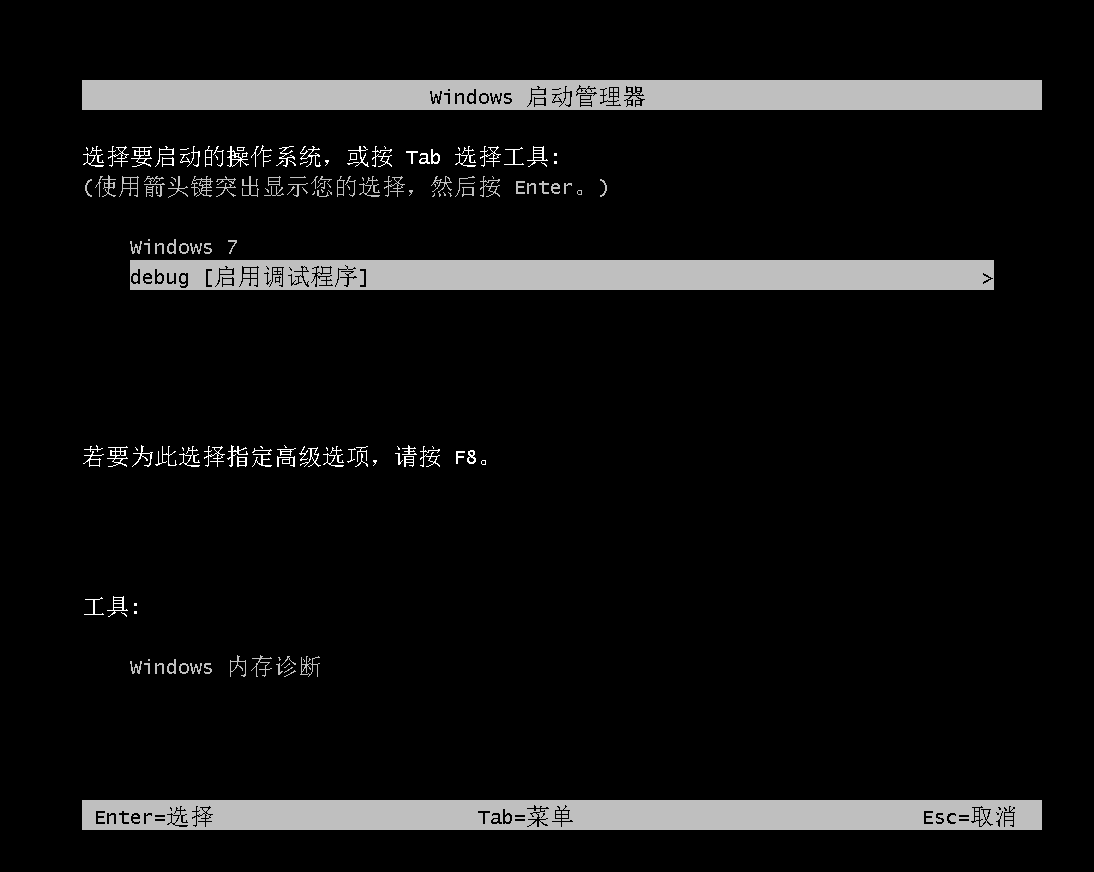

重启电脑后会发现引导项多了

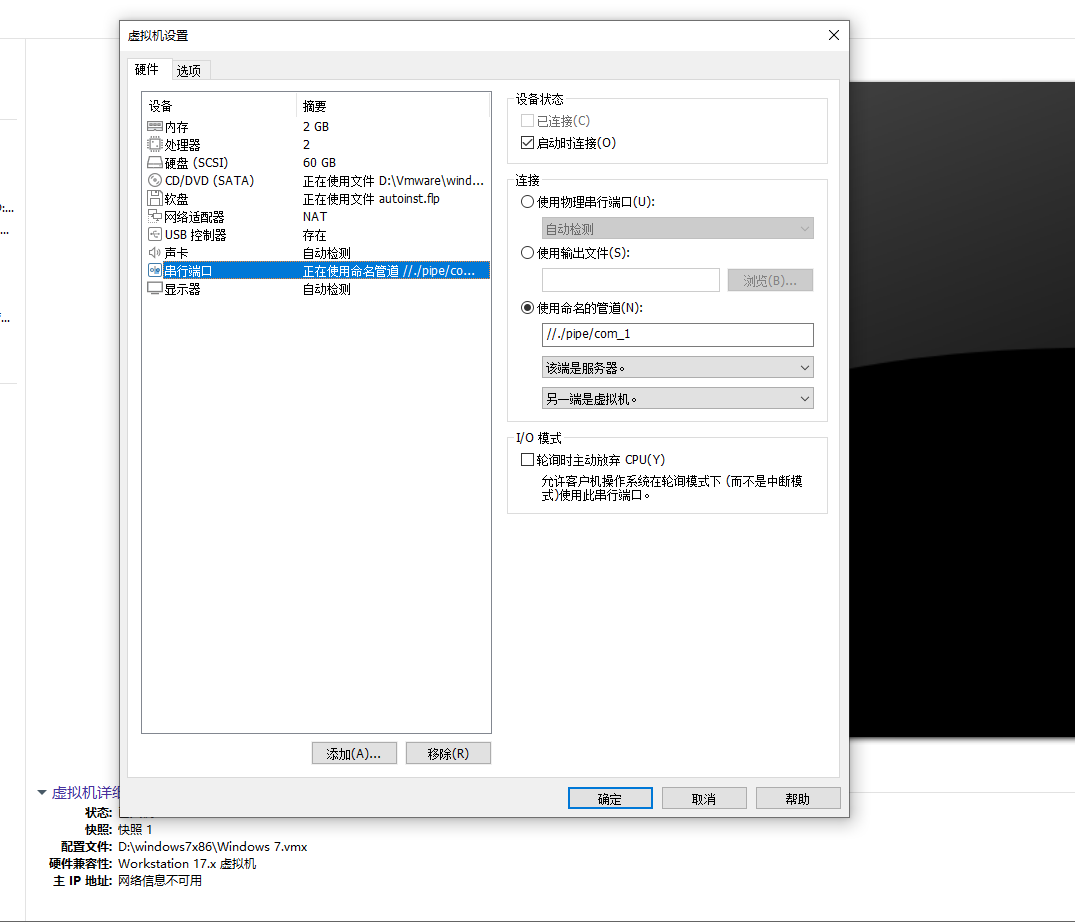

打开虚拟机设置添加串行端口,如果发现打印机需要先删掉,配置如下

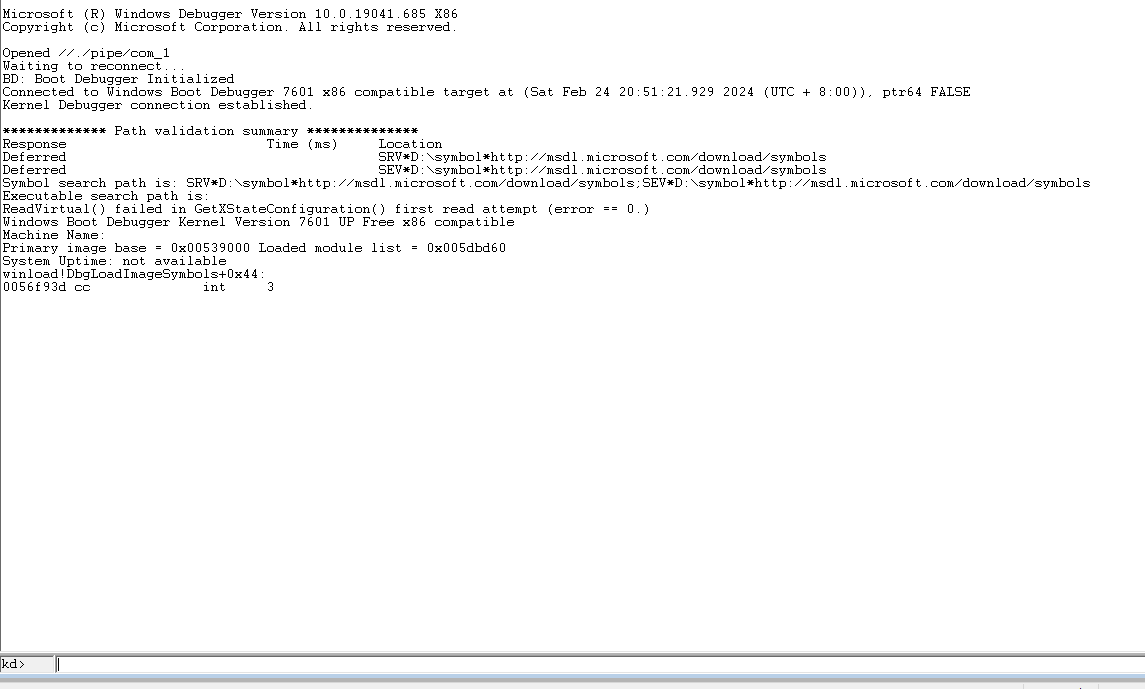

最后再创建一个windbg的快捷方式

1 | "C:\Program Files (x86)\Windows Kits\10\Debuggers\x86\windbg.exe" -y SRV*D:\symbol*http://msdl.microsoft.com/download/symbols -b -k com:port=//./pipe/com_1,baud=115200,pipe |

这里-y参数后面符号表存放路径可以按照需要改,-k后面的com就填和虚拟机里面一样就行了

也可以把符号表文件配置到环境变量里

1 | _NT_SYMBOL_PATH=SRV*D:\symbol*http://msdl.microsoft.com/download/symbols |

打开虚拟机选择debug会发现虚拟机卡住了

打开前面配置的windbg

这样断到说明配置好了,按G往下走